FAQ's-url

De Base de Conhecimento Secretaria Saúde Rio Preto

| Linha 18: | Linha 18: | ||

requisitos propostos. | requisitos propostos. | ||

| - | ==Quais benefícios traz?== | + | ==Quais benefícios traz uma Política de Segurança?== |

Usuários conscientes de seus deveres e direitos no uso da tecnologia de informação disponibilizada pela Prefeitura; | Usuários conscientes de seus deveres e direitos no uso da tecnologia de informação disponibilizada pela Prefeitura; | ||

Uso racional dos recursos; | Uso racional dos recursos; | ||

| Linha 54: | Linha 54: | ||

de terceiros. | de terceiros. | ||

| - | Portanto, a senha merece consideração especial, afinal ela é de sua inteira | + | Portanto, a senha merece consideração especial, afinal ela é de sua inteira responsabilidade. |

| - | + | ||

==O que não se deve usar na elaboração de uma senha?== | ==O que não se deve usar na elaboração de uma senha?== | ||

| + | |||

O seu sobrenome, números de documentos, placas de carros, números de telefones e datas(*) deverão estar fora de sua lista de senhas. Esses dados são muito fáceis de se obter e qualquer pessoa tentaria utilizar este tipo de informação para tentar se autenticar como você; | O seu sobrenome, números de documentos, placas de carros, números de telefones e datas(*) deverão estar fora de sua lista de senhas. Esses dados são muito fáceis de se obter e qualquer pessoa tentaria utilizar este tipo de informação para tentar se autenticar como você; | ||

Existem várias regras de criação de senhas, sendo que uma regra muito importante é jamais utilizar palavras que façam parte de dicionários. Existem softwares que tentam descobrir senhas combinando e testando palavras em diversos idiomas e geralmente possuem listas de palavras (dicionários) e listas de nomes (nomes próprios, músicas, filmes, etc.); | Existem várias regras de criação de senhas, sendo que uma regra muito importante é jamais utilizar palavras que façam parte de dicionários. Existem softwares que tentam descobrir senhas combinando e testando palavras em diversos idiomas e geralmente possuem listas de palavras (dicionários) e listas de nomes (nomes próprios, músicas, filmes, etc.); | ||

| Linha 65: | Linha 65: | ||

==O que é uma boa senha?== | ==O que é uma boa senha?== | ||

| + | |||

Uma boa senha deve ter pelo menos oito caracteres(*) (letras, números e símbolos), deve ser simples de digitar e, o mais importante, deve ser fácil de lembrar. | Uma boa senha deve ter pelo menos oito caracteres(*) (letras, números e símbolos), deve ser simples de digitar e, o mais importante, deve ser fácil de lembrar. | ||

Normalmente os sistemas diferenciam letras maiúsculas das minúsculas, o que já ajuda na composição da senha. Por exemplo, "pAraleLepiPedo" e "paRalElePipEdo" são senhas diferentes. Entretanto, são senhas fáceis de descobrir utilizando softwares para quebra de senhas, pois não possuem números e símbolos e contém muitas repetições de letras. | Normalmente os sistemas diferenciam letras maiúsculas das minúsculas, o que já ajuda na composição da senha. Por exemplo, "pAraleLepiPedo" e "paRalElePipEdo" são senhas diferentes. Entretanto, são senhas fáceis de descobrir utilizando softwares para quebra de senhas, pois não possuem números e símbolos e contém muitas repetições de letras. | ||

| Linha 87: | Linha 88: | ||

principalmente para aqueles que envolvam o fornecimento de uma senha. | principalmente para aqueles que envolvam o fornecimento de uma senha. | ||

| - | == | + | ==O que é um Virus?== |

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | Em informática, um vírus de computador é um programa malicioso desenvolvido por programadores que, tal como um vírus biológico, infecta o sistema, faz cópias de si mesmo e tenta se espalhar para outros computadores, utilizando-se de diversos meios. | |

| - | + | A maioria das contaminações ocorre pela ação do usuário executando o arquivo infectado recebido como um anexo de um e-mail. A contaminação também pode ocorrer por meio de arquivos infectados em pen drives ou CDs. A segunda causa de contaminação é por Sistema Operacional desatualizado, sem correções de segurança, que poderiam corrigir vulnerabilidades conhecidas dos sistemas operacionais ou aplicativos, que poderiam causar o recebimento e execução do vírus inadvertidamente. Ainda existem alguns tipos de vírus que permanecem ocultos em determinadas horas, entrando em execução em horas especificas. | |

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

| - | + | ||

Edição de 14h41min de 27 de maio de 2010

Aqui temos as Perguntas Frequentes voltadas para o Setor de TI da Secretaria de Saúde e suas respostas.

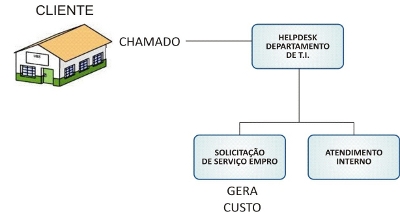

Como Realizar um Chamado Técnico?

O chamado técnico é realizado quando um equipamento ou um serviço prestado pela Secretaria ou Empro é interrompido ou se comporta de forma inesperada. Para os chamados Técnicos deve-se respeitar o Seguinte Fluxo.

O que é Politica de Segurança?

Definição:

Uma política de segurança é a expressão formal das regras pelas quais é

fornecido acesso aos recursos tecnológicos da empresa.

Propósitos:

O principal propósito de uma política de segurança é informar aos usuários,

equipe e gerentes, as suas obrigações para a proteção da tecnologia e do acesso à informação.

A política especifica os mecanismos através dos quais estes requisitos podem ser

alcançado.

Outro propósito é oferecer um ponto de referência a partir do qual se possa

adquirir, configurar e auditar sistemas computacionais e redes, para que sejam adequados aos requisitos propostos.

Quais benefícios traz uma Política de Segurança?

Usuários conscientes de seus deveres e direitos no uso da tecnologia de informação disponibilizada pela Prefeitura;

Uso racional dos recursos;

Redução de problemas de segurança;

Redução da necessidade de investimentos em tecnologias de segurança.

O que são contas e senhas de usuários?

Todo usuário para ter acesso à algum recurso de informática no município precisa de

identificar (conta) e também dar informações que garantam que ele é ele (autenticar, uso da senha);

Existem, nos sistemas computacionais do município cinco tipo de contas e senhas:

Para a rede de computadores;

Para acesso a Internet;

Para acesso ao correio eletrônico (e-mail);

Para uso do comunicador Interno (spark);

Para uso dos sistemas de trabalho do dia-a-dia.

Senhas

Se você fornece sua senha para uma outra pessoa, esta poderá utilizá-lapara se passar por você. Alguns dos motivos pelos quais uma pessoa poderia

utilizar sua senha são:

ler e enviar e-mails em seu nome;

•

obter informações sensíveis dos dados armazenados em seu computador,

•

tais como números de cartões de crédito;

obter informações sensíveis de dados armazenados nos sistemas que você

•

tem acesso;

esconder sua real identidade e então desferir ataques contra computadores

•

de terceiros.

Portanto, a senha merece consideração especial, afinal ela é de sua inteira responsabilidade.

O que não se deve usar na elaboração de uma senha?

O seu sobrenome, números de documentos, placas de carros, números de telefones e datas(*) deverão estar fora de sua lista de senhas. Esses dados são muito fáceis de se obter e qualquer pessoa tentaria utilizar este tipo de informação para tentar se autenticar como você; Existem várias regras de criação de senhas, sendo que uma regra muito importante é jamais utilizar palavras que façam parte de dicionários. Existem softwares que tentam descobrir senhas combinando e testando palavras em diversos idiomas e geralmente possuem listas de palavras (dicionários) e listas de nomes (nomes próprios, músicas, filmes, etc.);

(*) Qualquer data que possa estar relacionada com você, como por exemplo a data de seu aniversário ou de familiares.

O que é uma boa senha?

Uma boa senha deve ter pelo menos oito caracteres(*) (letras, números e símbolos), deve ser simples de digitar e, o mais importante, deve ser fácil de lembrar. Normalmente os sistemas diferenciam letras maiúsculas das minúsculas, o que já ajuda na composição da senha. Por exemplo, "pAraleLepiPedo" e "paRalElePipEdo" são senhas diferentes. Entretanto, são senhas fáceis de descobrir utilizando softwares para quebra de senhas, pois não possuem números e símbolos e contém muitas repetições de letras.

(*) Existem serviços que permitem utilizar senhas maiores do que oito caracteres. Quanto maior for a senha, mais difícil será descobri-la, portanto procure utilizar a maior senha possível.

Quais os cuidados especiais que devo ter com as senhas?

De nada adianta elaborar uma senha bastante segura e difícil de ser descoberta, se ao usar a senha alguém puder vê-la. Existem várias maneiras de alguém poder descobrir a sua senha. Dentre elas, alguém poderia: - observar o processo de digitação da sua senha; - utilizar algum método de persuasão, para tentar convencê-lo a entregar sua senha; - capturar sua senha enquanto ela trafega pela rede.

Em relação a este último caso, existem técnicas que permitem observar dados, à medida que estes trafegam entre redes. É possível que alguém extraia informações sensíveis desses dados, como por exemplo senhas, caso não estejam criptografados.

Portanto, alguns dos principais cuidados que você deve ter com suas senhas são:

- certifique-se de não estar sendo observado ao digitar a sua senha; - não forneça sua senha para qualquer pessoa, em hipótese alguma; - certifique-se que seu provedor disponibiliza serviços criptografados, principalmente para aqueles que envolvam o fornecimento de uma senha.

O que é um Virus?

Em informática, um vírus de computador é um programa malicioso desenvolvido por programadores que, tal como um vírus biológico, infecta o sistema, faz cópias de si mesmo e tenta se espalhar para outros computadores, utilizando-se de diversos meios.

A maioria das contaminações ocorre pela ação do usuário executando o arquivo infectado recebido como um anexo de um e-mail. A contaminação também pode ocorrer por meio de arquivos infectados em pen drives ou CDs. A segunda causa de contaminação é por Sistema Operacional desatualizado, sem correções de segurança, que poderiam corrigir vulnerabilidades conhecidas dos sistemas operacionais ou aplicativos, que poderiam causar o recebimento e execução do vírus inadvertidamente. Ainda existem alguns tipos de vírus que permanecem ocultos em determinadas horas, entrando em execução em horas especificas.